关于2024.04.29发现的新Maya病毒

关于2024.04.29发现的新Maya病毒

lingyun今天在群里面发现有人中了新的Maya病毒,这个比之前出现的危害更大,且植入很深,如果中招的话:

- 2024.05.01后,用户保存maya文件时,代码会关闭maya软件。

- 2024.06.01后,用户保存maya文件时,代码会删除当前的maya文件。

根据群里的一些讨论,下面说下盘查这个病毒的方法。

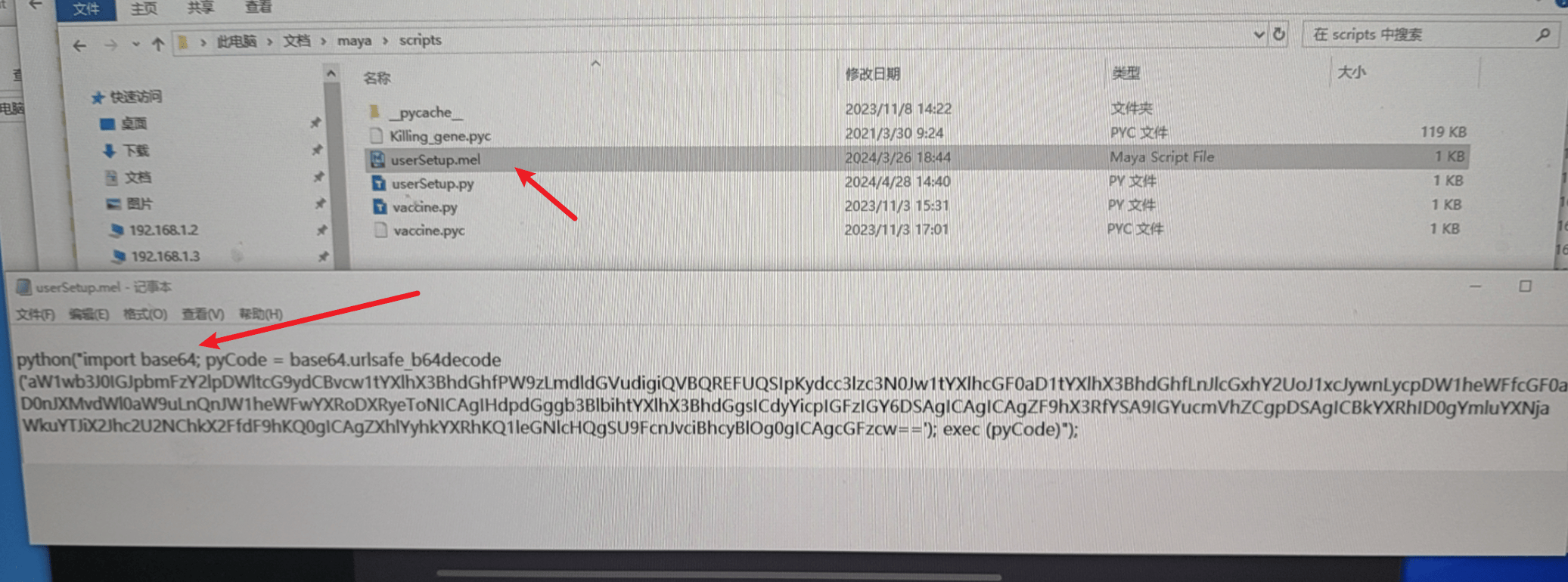

1.查看环境下的userSetup.mel文件

这个文件一般是在用户下 文档\maya\scripts 目录里。

看看里面是否有 import base64 关键字,或者类似图里面的代码。

如果有的话,删掉它(备份自己插件的环境配置,公司有TD找TD看看,其实备份不备份也不重要,先杀毒)。

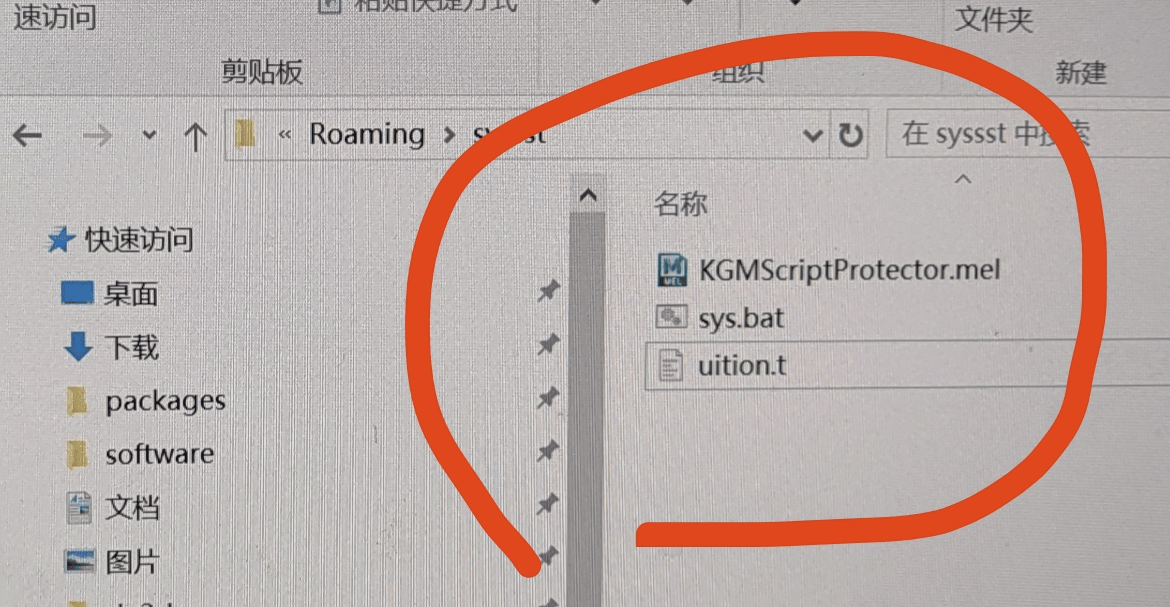

2.检查下面目录里是否有sys.bat文件

目录位置在

1 | userprofile%/appdata/roaming/syssst |

可以通过 cmd+r 然后输入上面的路径回车打开,发现有sys.bat和uition.t也删掉

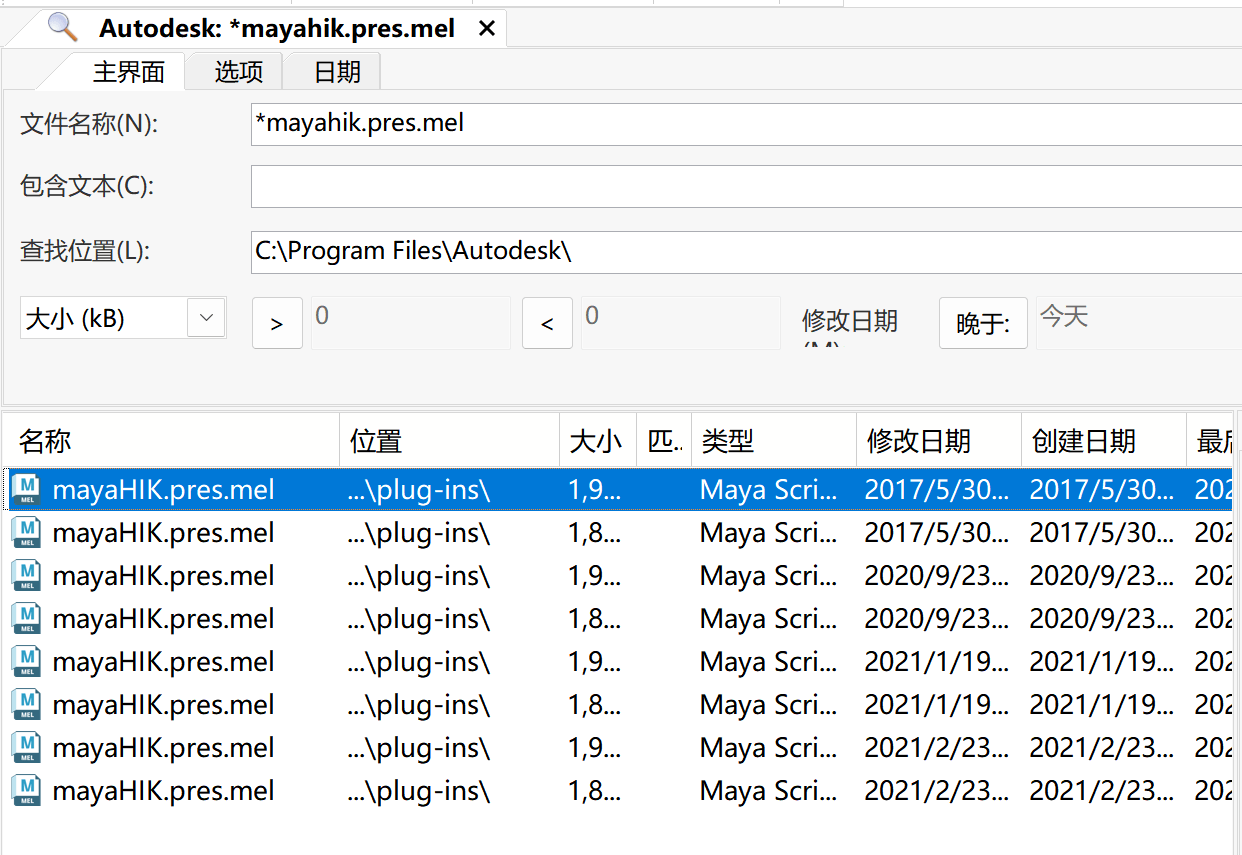

3.去Maya软件目录里搜 mayahik

打开看看,文件末尾是否有下面特征的代码

1 | python(“import base64... |

有的话删掉,或者找干净的电脑把这个文件拷过来。

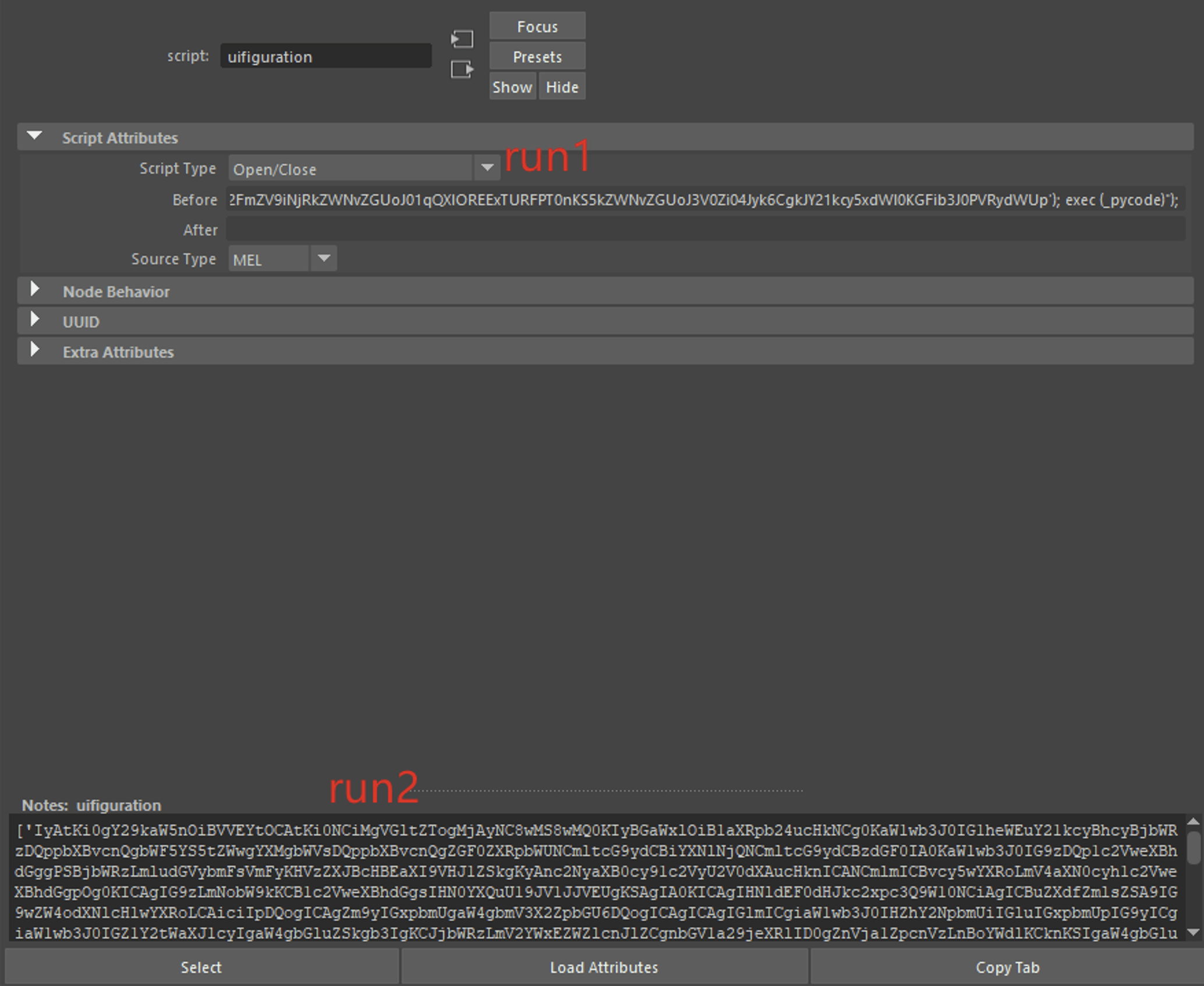

4.扫maya文件

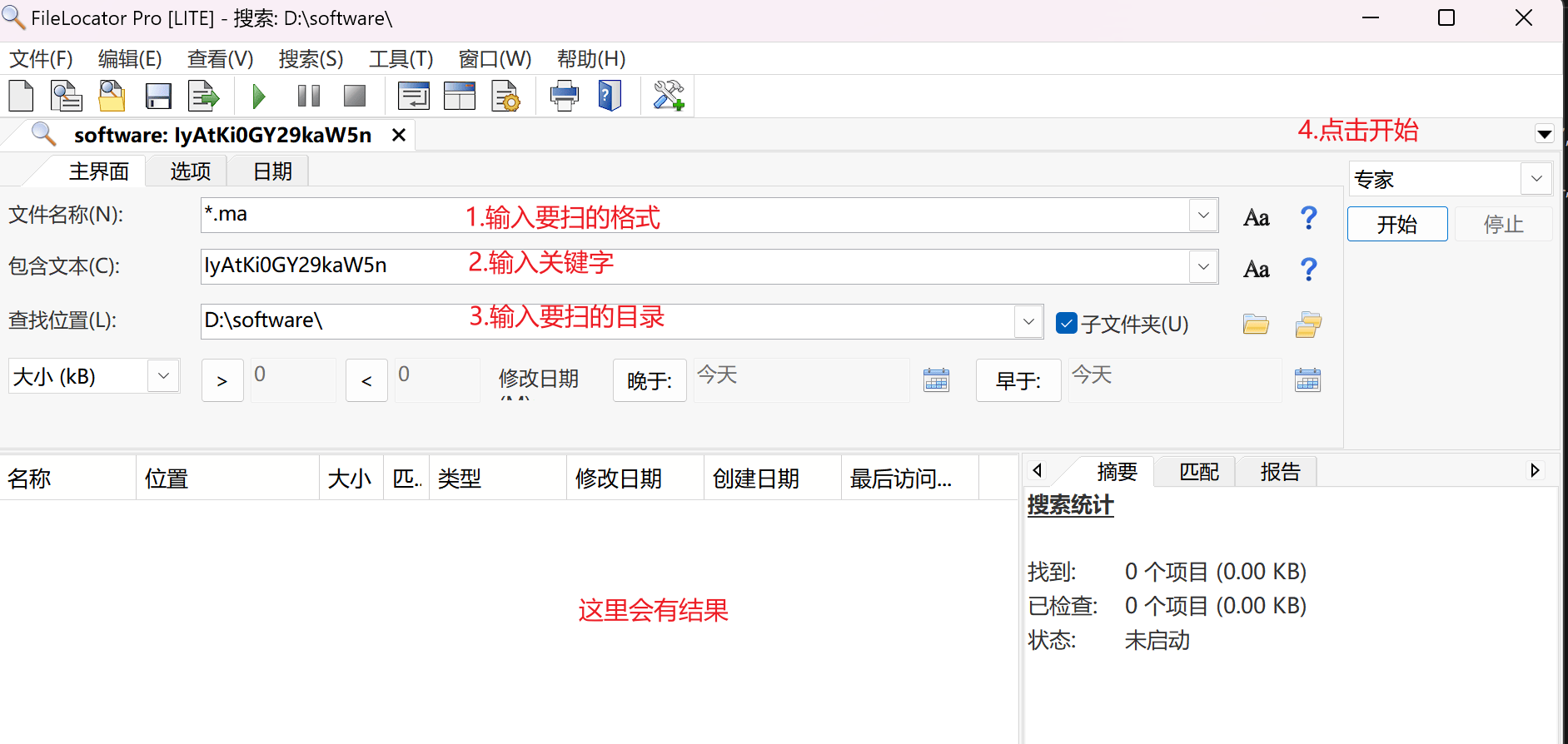

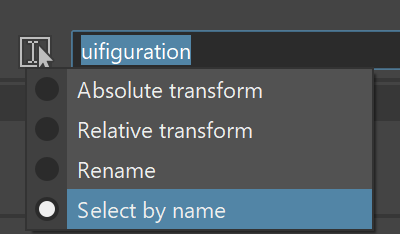

可以使用 FileLocator 软件扫所有的ma文件,病毒会把代码写在 uifiguration 节点里。

在maya文件里搜关键字 : IyAtKi0GY29kaW5n (下图run2里面的字节码,随便找一段搜)

或者搜uifiguration

``

打开软件照下面操作

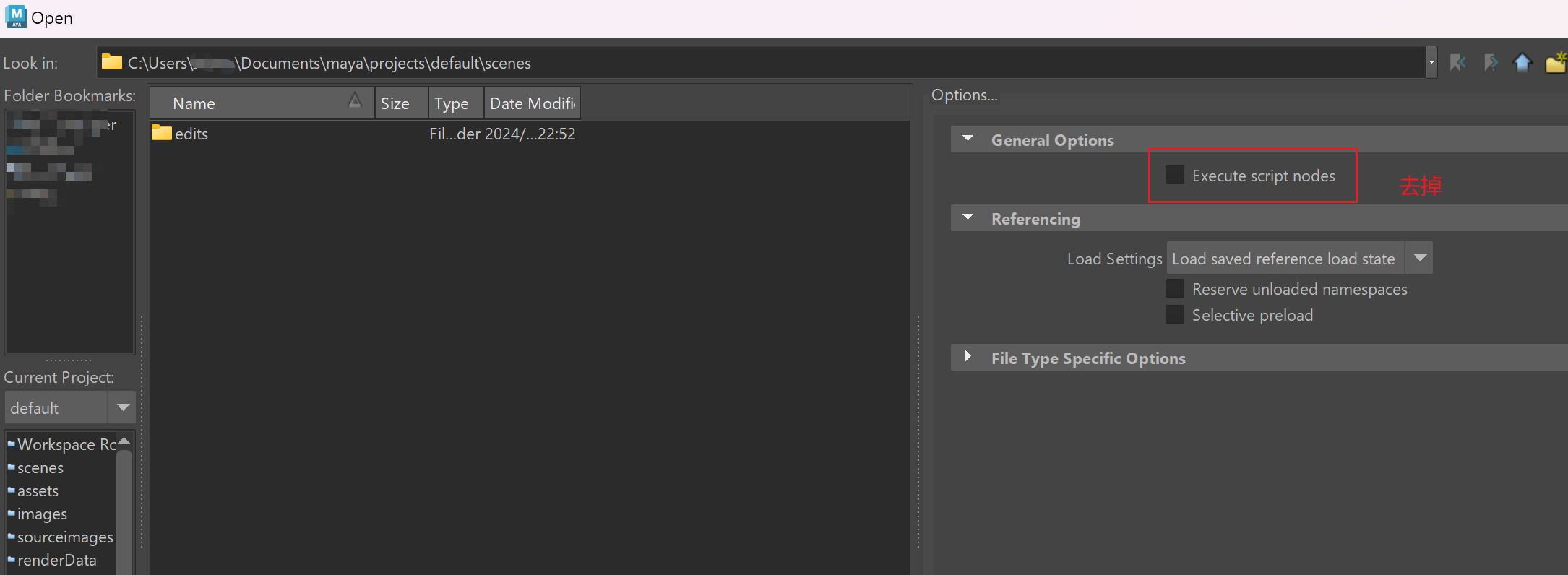

如果有搜到文件的话,打开它们的时候不勾选 Execute script nodes

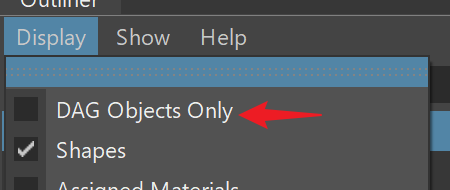

先删掉 uifiguration 。操作方法:

先在Display取消勾选

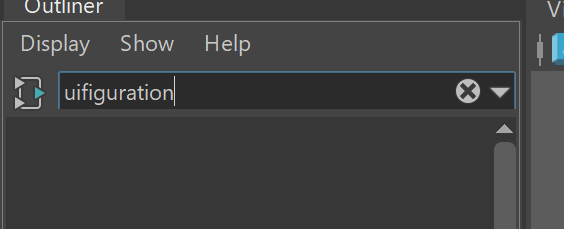

搜uifiguration,如果有,然后删除它

或者在这里选择这个节点,然后删除

接下还需要在scriptjob里,删除这两个["leukocyte","execute"]

这里贴一个大佬给的代码,用于清除上面说的三样东西。

1 | import maya.cmds as cmds |

清除完了,然后再保存Maya文件。

上面的排查完应该就好了,有新的外包文件进来,也扫一遍比较好。

平时增加措施防范代码去修改userSetup这个文件,基本上就能防住类似病毒。

最后

代码里还有一个特征是: 如果发现存在以下路径,则不执行病毒不发作。

1 | P:/Ko.Vpn |

可能是个人用来规避自己公司不中招的手段,如果有公司有这样的路径请帮忙提供一些线索,

尽最大力度找到写病毒的人。

这个也可以作为一个临时解决方案,创建上述的两个路径,然后开发编辑权限,则病毒就不会执行删除操作。

真的这样的病毒太恶心了,无故浪费别人的时间,以后说不准会升级成什么样的版本,做出什么样的事情。这次希望集大家之力,找到病毒的始作俑者!

最后借用下徐大的话:

故意制作计算机病毒、以及故意散播病毒都是涉嫌破坏计算机系统罪的。因为面向dcc软件的病毒影响面往往非常大,统计出来的财产损失一般也是都是巨额的,因此量刑也都很重,入狱甚至蹲个大几年不成问题。因此奉劝大家不要以身试法。